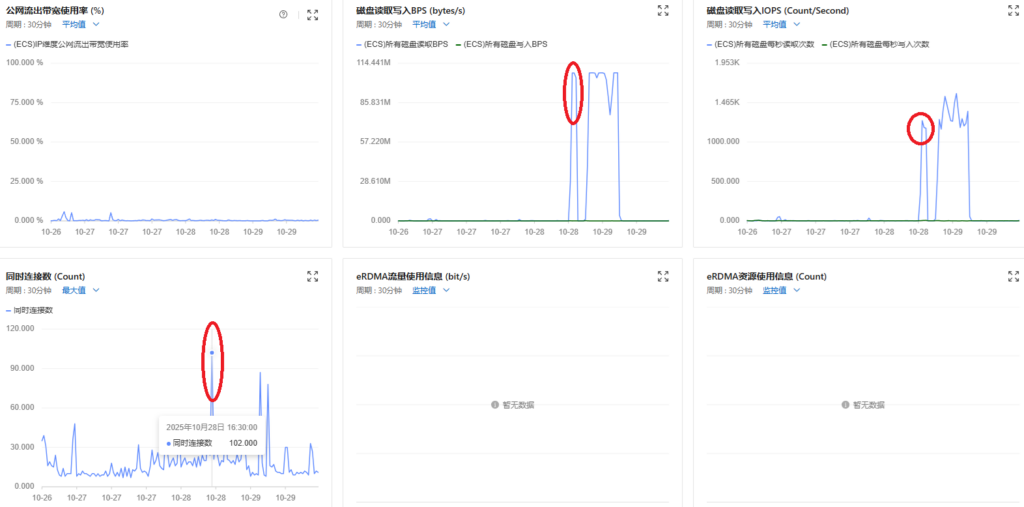

・昨日、SSHブルートフォース攻撃を受けて、高I/O負荷となり、実質サーバダウンした

攻撃され始めた時間帯(16:50〜17:00) のログを調べた結果、カーネルエラー・I/Oエラーは一切なし。

繰り返し観察されたのは

- SSHブルートフォース攻撃の痕跡(無効ユーザー “pentaho”、”test”、”lokesh”、”brisklore”、rootなど)

→ 外部から複数の不正アクセス試行が集中している。

例えば、sudo journalctl –since “2025-10-28 16:50:00” –until “2025-10-28 17:00:00” -o short-isoで出力されたログの中には下記のようなのメッセージが繰り返し見える。

Invalid user pentaho from 156.233.228.98 port 42898

Invalid user test from 47.180.114.229 port 59494

Invalid user brisklore from 103.61.225.169 port 39876

Invalid user lokesh from 47.180.114.229 port 34718

明らかなSSHブルートフォース攻撃(パスワード総当たり)。

1分単位で異なるIPから連続しているため、botネット由来の自動攻撃。

・防衛策としてfail2banを導入・設定した

不正ログイン試行(ブルートフォース)を自動検知・ブロックしてくれるfail2banを導入し、まず緩めに、10分以内に連続3回トライ失敗したらそのIPアドレスを24時間ブロックという内で下記のように設定した:

~# sudo nano /etc/fail2ban/jail.local

下記内容を記入・保存:

[DEFAULT]

# バン期間(24時間)

bantime = 24h

# 監視時間(10分)

findtime = 10m

# 許容失敗回数

maxretry = 3

# ban時の動作

banaction = ufw

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

backend = systemd

~# sudo systemctl restart fail2ban

~# sudo fail2ban-client status

Status

|- Number of jail: 1

`- Jail list: sshd

~# sudo fail2ban-client status sshd

Status for the jail: sshd

|- Filter

| |- Currently failed: 0

| |- Total failed: 0

| `- Journal matches: _SYSTEMD_UNIT=sshd.service + _COMM=sshd

`- Actions

|- Currently banned: 0

|- Total banned: 0

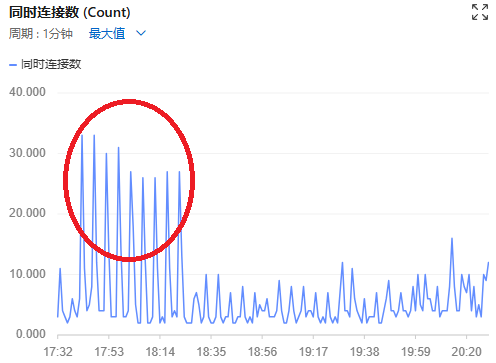

`- Banned IP list:・今日も同じ時間帯でSSHブルートフォース攻撃を受けたが、fail2banのおかげでまだ健在

Banned IP listに記録されたbot由来の攻撃元のIPアドレス一覧:

~# sudo fail2ban-client status sshd

Status for the jail: sshd

|- Filter

| |- Currently failed: 1

| |- Total failed: 538

| `- Journal matches: _SYSTEMD_UNIT=sshd.service + _COMM=sshd

`- Actions

|- Currently banned: 24

|- Total banned: 24

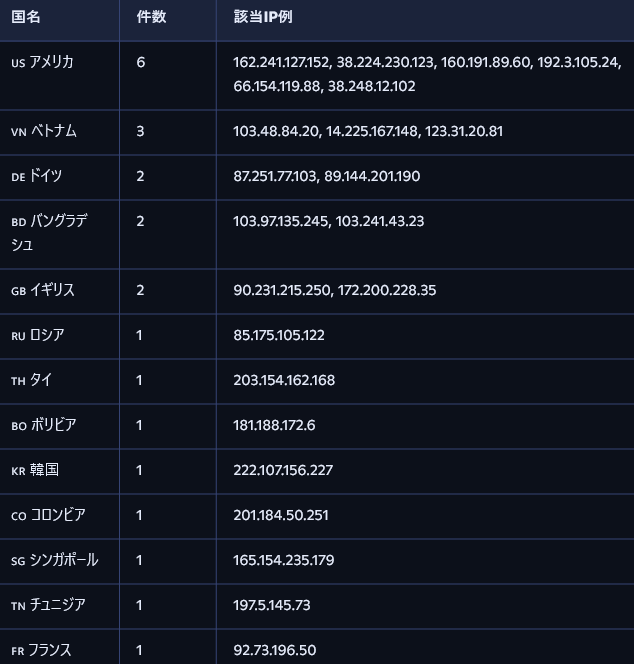

`- Banned IP list: 90.231.215.250 85.175.105.122 162.241.127.152 203.154.162.168 103.48.84.20 38.224.230.123 14.225.167.148 87.251.77.103 160.191.89.60 181.188.172.6 172.200.228.35 222.107.156.227 192.3.105.24 201.184.50.251 123.31.20.81 66.154.119.88 89.144.201.190 103.97.135.245 165.154.235.179 38.248.12.102 103.241.43.23 197.5.145.73 92.73.196.50 57.134.214.16国別IP攻撃統計(上位順)は以下:

昨日と同じく、アメリカからのIPが最多。

これはVPSやクラウドホスティング経由の攻撃が多いことを示唆している。

・今後の防衛強化予定

- 実は昨日の夜に国別IP制限(GeoIP Firewall)-「日本国内からのSSHのみ許可」も検討した。

- sudo apt install xtables-addons-common geoip-database -y を実行してみたが、インストールの最後でxtables-addons-dkms のビルド自体がこの貧弱サーバ上の高I/Oを起こしてしまったため、一旦断念。

- 効果を確認できたfail2banの設定を 後ほど もう少し厳しめに変える予定

- SSHのポート変更、公開鍵認証の強制(パスワードログイン無効化)も今週3連休中に検討する予定

コメント