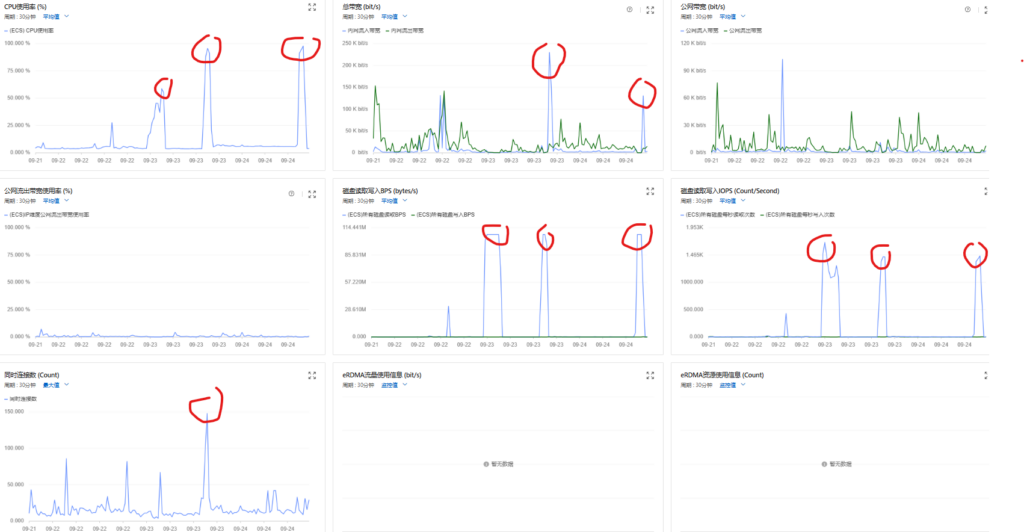

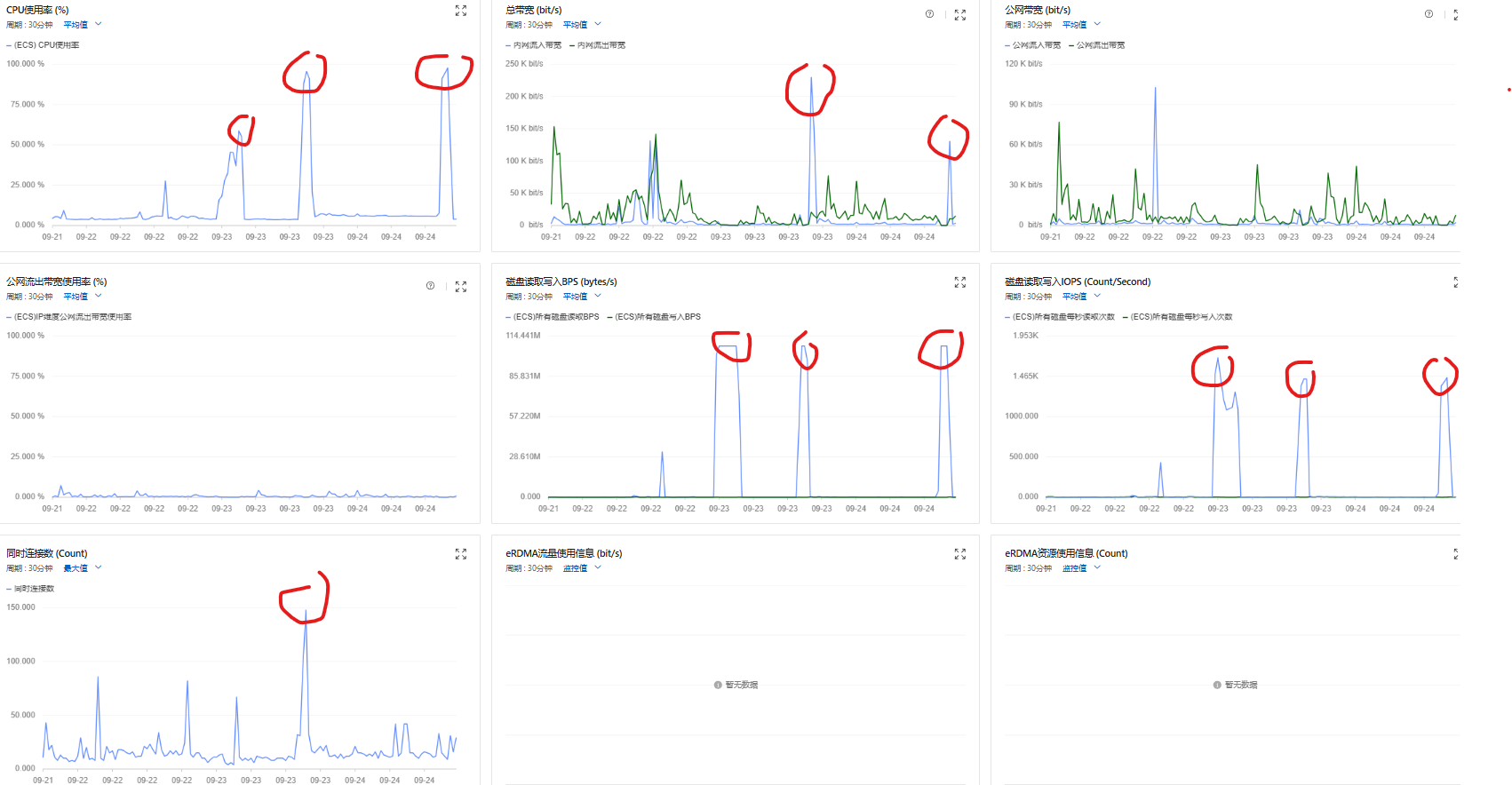

Alibaba Cloudの自サーバーの監視グラフ

無料トライアル版のサーバなので、スペックが一番低いもの。ディスクI/OとCPU使用率が高騰

昨日CPUが100%になった主な原因は、xmlrpc.php が大量に呼び出されたこと(DDoS攻撃)

昨日は詳細な確認時間が無かったため、単に、/var/log/nginx/access.log と /var/log/nginx/error.log に大量に記録されていた、xmlrpc.php を経由した DDoS 攻撃に対して防御調整を行いました。

主に /etc/nginx/conf.d/default.conf に以下の5行を追加して、コールバック攻撃を遮断しました:

location = /xmlrpc.php {

deny all;

access_log off;

log_not_found off;

}※注意:Jetpackプラグインを使用しているサイトでは、xmlrpc.php へのコールバックが必要な場合があるため、このように単純に対処することはできません

今日、CPU使用率が再び100%になり、調査したところ、攻撃手法は主に以下の3種類

- /wp-admin/setup-config.php などのディレクトリ・ファイルへの大量試行アクセス(主にインストール設定が未完了の WordPress サイトを狙い、サイトの制御権を奪おうとするもの)

- 対応方法:不要なファイルを削除:

- /wp-admin/setup-config.php

- /wp-config-sample.php

- /readme.html

- /license.txt

- 対応方法:不要なファイルを削除:

- REST API を通じた wp-json/wp/v2/users/ または ?author=1 へのアクセスによるユーザー情報収集(後続のブルートフォース攻撃に備えたもの)

- 対応方法:/etc/nginx/conf.d/default.conf に以下を追加

- location ~* /wp-json/wp/v2/users { deny all; access_log off; }

- 対応方法:/etc/nginx/conf.d/default.conf に以下を追加

- TLS 攻撃的スキャン/ハンドシェイク試行

- 当サイトの各パッケージは最新版で、TLS に関する脆弱性はないと思われるため、現時点では対応せず観察中

- ※当サーバーは性能が非常に低いため、頻繁な呼び出しによりログ生成が急増すると、サーバー自体が負荷で停止することがあるので、もし攻撃が執拗に続く場合、次回は自動で IP をブロックする機能を検討

攻撃元のIPはアメリカから

当サイトのサーバーはIPv6アクセスを有効にしており、攻撃者がログに残したIPを逆引きしたところ、アメリカからのものでした。

中国のハッカー攻撃のデマを日々流している国の人たちですが、どうやら本当のハッカーの本拠地、元凶はアメリカにあるようです。

ハッカー攻撃の目的がサーバーの乗っ取りであれば、ぜひAlibaba Cloudの1年無料サーバーを試してみてください。英語リンク:https://www.alibabacloud.com/en/campaign/cloud-server?_p_lc=1

コメント